Security Analysis, Detection & Defensive Techniques

Siamo lieti di presentare la nuova edizione di un corso di Cybersecurity, progettato per formare figure operative in ambito sicurezza informatica, con un focus concreto su analisi, detection e difesa.

Il percorso è costruito seguendo una traccia didattica strutturata (utile anche per chi lavora e ha bisogno di un metodo) e integra laboratori guidati e scenari realistici, con docenti che operano nel settore.

Il percorso include curricula ufficiali e moduli specialistici:

Cisco Networking Academy: CCNA ITN (fondamenti networking) + CyberOps Associate (Analista)

EC-Council C|SA – Certified SOC Analyst

LPI Linux Essentials

Cybersec4 Experts (specializzazione tecnica e fondamenti di IR)

Certificati finali e Badge digitali sono legati al superamento degli esami e delle verifiche previste dalle rispettive piattaforme/programmi.

Un percorso mirato a formare figure operative sin dall’immediato, come richiedono oggi le aziende.

CORSO IN PARTENZA PER APRILE/MAGGIO 2026– agevolazioni per iscrizioni formalizzate anticipatamente, agevolazioni per i pagamenti.

I posti sono limitati. Le iscrizioni saranno chiuse al raggiungimento del numero massimo di partecipanti (garantiamo la partecipazione in base all’ordine di arrivo delle sottoscrizioni).

Molti degli studenti che hanno frequentato i nostri corsi oggi lavorano presso importanti aziende del settore, incluse multinazionali di prestigio.

Grazie alla solidità dei nostri percorsi formativi e all’acquisizione di competenze specialistiche, in molti hanno iniziato la loro carriera direttamente al termine dei percorsi strutturati, senza necessità di ulteriori percorsi di formazione.

Abbiamo accordi con aziende del settore per un possibile placement.

Differenze tra Corsi Ufficiali e Corsi non ufficiali

I nostri corsi sono ufficiali dei rispettivi vendor/brand e seguono standard, materiali e processi verificabili.

– Materiali ufficiali e tracciati formativi riconosciuti

– Docenti certificati, aggiornati e sottoposti a verifiche periodiche

– Percorso guidato e interattivo (live), con supporto reale durante le lezioni

– Integrazioni “di campo”: non ci limitiamo al programma, ma lo rendiamo operativo con laboratori e casi realistici

Inoltre i nostri corsi vengono erogati da esperti del settore che si occupano di Cybersecurity da anni, non solo in ambito formativo.

Contattaci, sono disponibili varie opzioni

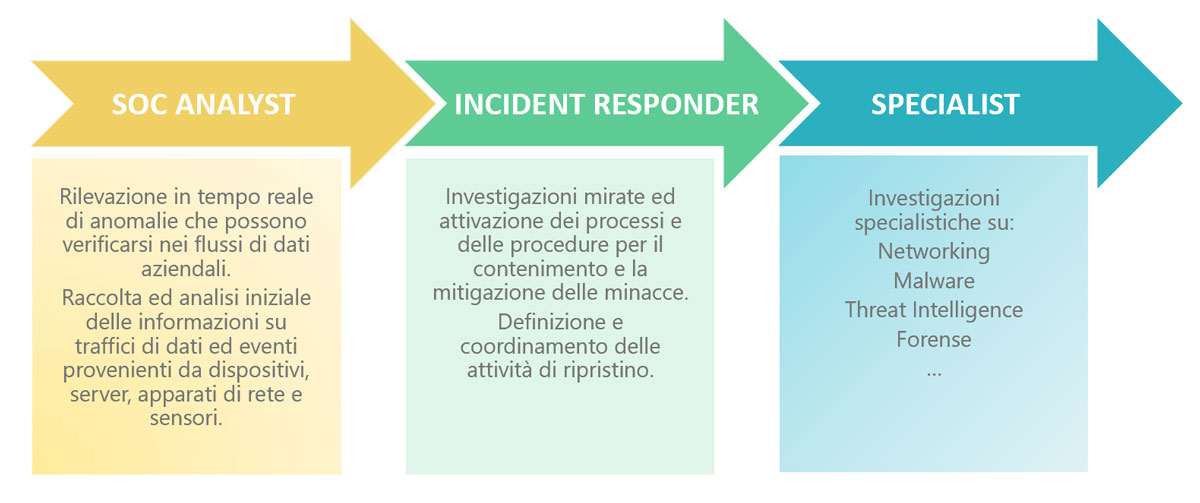

VAI AL FORMIl corso prepara lo studente alle seguenti carriere professionali

– Cybersecurity / SOC Analyst

– Cybersecurity Incident Responder

– Consulente Cybersecurity

ed introduce alle seguenti carriere:

– Cybersecurity Manager

– SOC Manager

– Ethical Hacker e Penetration Tester

– Malware analyst

– Threat Intelligence

La domanda di competenze cyber è in forte crescita e, soprattutto, è difficile trovare profili junior e non, che sappiano ragionare su log, eventi, evidenze e priorità: per questo il percorso è impostato su analysis + detection + risposta e non su “teoria astratta”.

Durante questo percorso verranno affrontate tematiche specialistiche riguardanti individuazione di Malware, Sicurezza ed Attacchi su rete cablata e wireless, Sicurezza ed Attacchi sul web, la gestione della sicurezza dei dati, Hacker, Ethical Hacking, tecniche di Incident Responder e molto altro.

Sono disponibili circa 100 laboratori, dai più semplici ai più complessi con macchine virtuali per simulare tecniche di attacco e difesa su web, reti, malware, ecc.

Al termine del corso, previo superamento degli esami finali, verranno assegnati i digital badge dei vari vendor, oltre al Badge Digitale Cybersec4.

Esperienza reale

Le lezioni sono live, con audio/video bidirezionale, possibilità di domande continue e supporto attivo.

La didattica è pensata per chi vuole imparare davvero a interpretare eventi, correlare indizi e prendere decisioni tecniche.

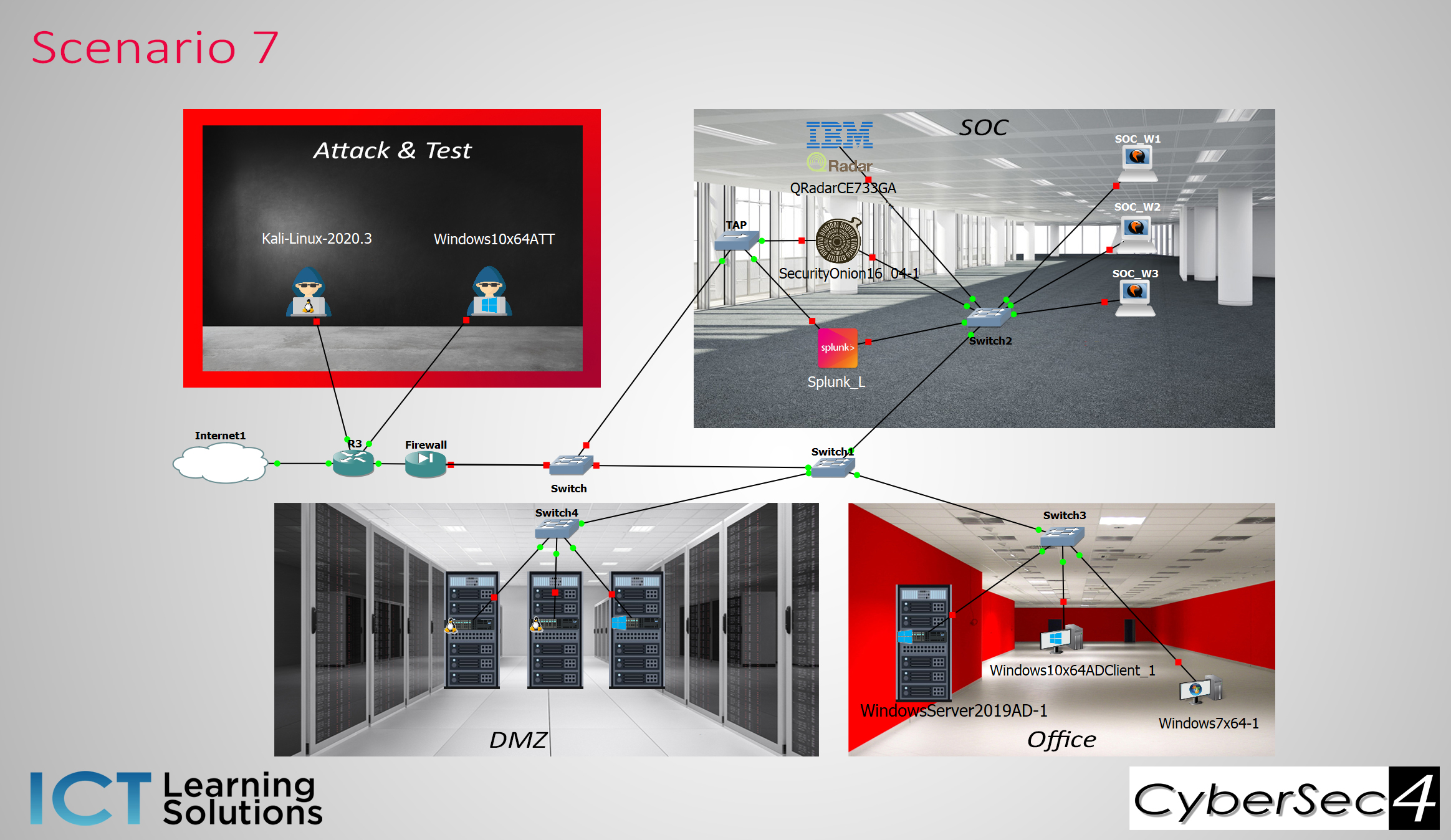

Security Operation Center

Per le esercitazioni pratiche è possibile utilizzare un SOC reale a scopo didattico, accessibile anche da remoto, con ambienti e workflow coerenti con il lavoro operativo.

Scenari reali

Sono disponibili scenari di attacco/difesa progettati per riprodurre dinamiche tipiche aziendali: dall’alert alla comprensione del contesto, fino alle prime azioni di risposta.

Fruibili da remoto

Postazioni e laboratori sono disponibili anche con accesso remoto, così da poter svolgere attività pratiche senza vincoli logistici. Sono disponibili VM apposite per i laboratori.

A chi si rivolge

Questo percorso si rivolge a chiunque voglia intraprendere una carriera come Esperto di Cybersecurity, o chiunque voglia aumentare le proprie competenze in questo ambito.

È adatto a:

– chi ha già basi IT e vuole entrare in cybersecurity con un percorso strutturato

– chi lavora e ha bisogno di una formazione compatibile con impegni personali, senza perdere solidità metodologica

Se parti da zero (basi IT molto deboli), consigliamo di valutare prima un percorso propedeutico come IT Support Technician AI-Ready, per arrivare qui con fondamenta più solide.

Il nostro corso Esperto in Cybersecurity è rivolto a chi desidera approfondire competenze tecniche e trasversali legate alla sicurezza informatica, oggi sempre più richieste nel settore IT.

I Partner di TIM BUSINESS sono interessati a questo tipo di competenze e stanno selezionando consulenti commerciali in ambito IT.

Il nostro corso può rappresentare formazione utile per chi desidera candidarsi per questo ruolo.

Cosa offriamo

Un percorso strutturato e pratico, pensato per trasformare contenuti e standard in competenze applicabili.

LABORATORI SPECIFICI

Laboratori progettati per sviluppare abilità da analista: osservare, raccogliere evidenze, collegare indicatori, documentare e proporre azioni.

È disponibile un SOC didattico accessibile anche da remoto.

ATTACCO E DIFESA

Simulazioni di attacchi (rete, web, data exfiltration, ecc.) e attività di difesa: riconoscimento di indicatori di compromissione, interpretazione di eventi e prime azioni di risposta.

Sono inclusi esempi di malware reali e campioni didattici per analisi controllata.

ORGANIZZAZIONE

Approccio “da azienda”: progettazione di ambienti sicuri, hardening, gestione dispositivi e dati, priorità e baseline.

NORMATIVE E STANDARD

Inquadramento essenziale: normativa italiana, quadro europeo, GDPR, e collegamenti pratici a policy/regolamenti e requisiti di compliance.

SPECIALIZZAZIONI

Al termine, è possibile proseguire con percorsi specialistici (offensivi, difensivi o verticali), in base all’obiettivo professionale:

Ethical Hacking & Penetration Testing

BlueTeam

Malware Analysis

Malware Developer

PARTNERSHIP CON AZIENDE

È inclusa assistenza per: CV, LinkedIn, preparazione colloqui e orientamento (in base a disponibilità e profilo).

SOC – Security Operations Center

Un SOC è un team specializzato che monitora e migliora la sicurezza di un’organizzazione: previene, rileva, analizza e risponde agli incidenti attraverso processi, procedure e strumenti.

Nel percorso utilizziamo questo modello come riferimento pratico: il punto non è “sapere le definizioni”, ma ragionare come un analista davanti a eventi e segnali.

Il percorso in numeri

Blocchi formativi inclusi

ore TRA formazione, Esami e Laboratori

laboratori, da base ad avanzati su attacco, difesa, analisi e risposta

Contenuti del percorso

Il percorso integra curricula ufficiali e contenuti proprietari.

Durante le lezioni live ci concentriamo sulle parti più utili al ruolo Security Analyst / SOC.

Alcune sezioni dei percorsi vendor (es. configurazioni dettagliate non centrali per il ruolo) vengono rese disponibili per completamento in autonomia, con indicazioni di studio.

Cisco Cyberops Associates

Threat landscape, monitoring, alert triage, difese, intelligence, crittografia, endpoint, vulnerability assessment, forense e incident response.

– I pericoli

– Combattere il cybercrime

– Sistema operativo Windows

– Sistema Operativo Linux

– Protocolli di rete

– Ethernet ed IP

– Verificare la connessione

– Protocollo ARP

– Livello Transporto

– Servizi di rete

– Dispositivi di comunicazione

– Infrastruttura di rete

– Gli attaccanti e i loro tool

– Minacce ed attacchi

– Strumenti per il monitoraggio della rete

– Attaccare le basi

– Cosa fare in caso di attacco

– Comprendere le difese

– Controllo degli accessi

– Threat Intelligence

– Crittografia

– Protezione endpoint

– Vulnerability Assessment

– Tecnologie e protocolli

– Network Security Data

– Valutazione alert

– Lavorare con i dati di Network Security

– Forense, analisi e risposta agli incidenti

Cybersec4 Experts

Percorso specialistico Cybersec4 per completare la parte tecnica e rendere più “operativo” il percorso: malware, web/network/wireless security, data security, aspetti fisici, cloud/IoT, ecc.

– Introduzione

– Malware

– Sicurezza del Web (attacco e difesa)

– Sicurezza della Rete (attacco e difesa)

– Sicurezza del Wireless

– Sicurezza dei Dati

– Sicurezza Fisica

– Hacker ed Ethical Hacking

– Sicurezza di un Computer

– Sicurezza dei dispositivi Mobili, Cloud, IoT

Cisco CCNA ITN

In aula affrontiamo i concetti di networking utili all’analisi: protocolli, addressing, comunicazione tra reti, principi di segmentazione e sicurezza di base.

Le parti più “network technician oriented” (approfondimenti di configurazione) possono essere completate in autonomia se desideri completare il percorso vendor.

– Connettività di rete e comunicazioni di base

– Concetti Ethernet

– Comunicazione tra reti

– Indirizzamento IP

– Comunicazione nelle applicazioni di rete

– Creazione e messa in sicurezza di una rete di piccole dimensioni

EC-Council C|SA Certified SOC Analyst

Modulo centrato su SOC operations, IoC, eventi/log, SIEM, threat intelligence e incident response, con impostazione molto coerente con il ruolo di analista.

– Operazioni e gestione della sicurezza

– Comprensione delle minacce informatiche, degli IoC e Metodologia di attacco

– Incidenti, eventi e registrazione

– Rilevamento degli incidenti con il Security Information and Event Management (SIEM)

– Rilevamento avanzato degli incidenti con la Threat Intelligence

– Risposta agli incidenti

LPI Linux Essentials

In aula ci concentriamo su command line, filesystem, permessi, processi e concetti utili a log/investigation.

Le unità più introduttive possono essere completate in autonomia, in base al tuo background.

– Introduzione a Linux

– Sistemi operativi

– Lavorare con Linux

– Software open source e Licensing

– Command line

– Filesystem

– Gestire file e cartelle

– Archiviare e comprimere

– Lavorare con il testo

– Scripting di base

– Computer hardware

– Configurazione di rete

– Sistema e sicurezza

– Creare utenti e gruppi

Alcuni dei laboratori disponibili

– Simulazioni ed Analisi degli attacchi

– Individuazione di Indici di Compromissione relativi a Malware

– Individuazione, contenimento ed eradicazione Malware

– Analisi di TTP (Tattiche, Tecniche e Procedure degli attacchi)

– Contenimento delle minacce e delle frodi informatiche

– Crittografia e Steganografia

– Implementazione di IDS con regole customizzate

– Honeypot

– Esecuzione di attacchi via web e relative mitigazioni

– Prevenzione e mitigazione delle minacce

– Gestione data breach

– Checklist e Regolamenti

Prerequisiti

Non sono obbligatori requisiti specifici, ma è consigliato avere una buona base su:

– architettura dei computer

– utilizzo di Windows

– navigazione web e servizi di rete di base

Per colmare eventuali lacune e prepararsi al meglio, è possibile (opzionalmente) anticipare il percorso con un corso propedeutico come IT Support Technician AI-Ready.

Scopri il nuovo Master professionale in

Cybersecurity e

Difesa delle

Infrastrutture Critiche

Vai al MasterModalità di erogazione

Lo studente viene iscritto alle piattaforme ufficiali dei vendor previste dal percorso. Le lezioni sono strutturate come formazione interattiva live, con momenti guidati di pratica e laboratori.

È possibile frequentare:

– Completamente da remoto (videoconferenza interattiva live)

– In aula presso le nostre sedi (o presso la sede del cliente se aziende)

– In modalità mista (lezioni live da remoto + sessioni in presenza dedicate a pratica/esami, se richiesto)

Student

4 mesi

- 2 / 3 lezioni a settimana

Docente

Andrea Cristaldi

CISO

Istruttore Autorizzato Cisco da 23 anni

Istruttore CompTia

Istruttore Ec-council

Istruttore PECB

Cisco Be The Bridge Award 2021

Cisco Europe Above and Beyond Instructor Award Recognition 2020

Migliore Istruttore Cisco 2019

Migliore Istruttore Cybersecurity Cisco 2017

Validatore corsi Cybersec4

Lead Auditor ISO 27001 – Lead Auditor ISO 22301

Cisco CCAI – CCNP – CyberOps Pro – CCDA – CCNA Security – EcCouncil CEI – C|EH – C|IH – C|SA –C|HFI – CompTia CASP+ – Pentest+ – Cysa+ – PECB Lead Cybersecurity Manager – PECB Lead Pen test

Contattaci

Per conoscere i dettagli, considerate le molteplici opzioni, e per le iscrizioni, contattaci all’email info@ictlearningsolutions.it o utilizza il form in basso.

Rispondiamo sempre a tutte le richieste di informazioni e per questo ti preghiamo di controllare la posta indesiderata/spam in quanto la risposta potrebbe essere erroneamente scartata dal server mail.

E’ inclusa consulenza ed assistenza per:

Colloqui di lavoro

Definizione piani di studio e pianificazione della carriera

Posizionamento su LinkedIn

Aggiornamento Curriculum Vitae

Specializzazioni successive

Al completamento del corso, è possibile intraprendere percorsi specialistici quali:

BlueTeam ed Incident ResponderEthical Hacking e Penetration testingMalware AnalysisMalware Developer

Recensioni

Altamente consigliato.

Qualità elevata del corso e del docente con tante integrazioni fuori programma base.

Consigliato.

Grazie a ICT Learning Solutions ho avuto modo di perfezionare il mio percorso professionale! Successivamente mi iscriverò anche al corso di CyberSecurity 😉

Altri corsi di cybersecurity

Disponibili su vari livelli, dall’introduzione a percorsi di specializzazione offensivi, difensivi e manageriali. Percorsi specifici per Avvocati, Sanità e Forze dell’ordine. Cisco, Cybersec4, CompTIA, EC-council, ecc.

Corso erogato in Partnership

Chi siamo

La ICT Learning Solutions opera con successo in ambito ICT, nello specifico su Formazione, Sviluppo e Consulenza specialistica.

MAGGIORI INFORMAZIONIConsulenza

Servizi di consulenza su Sicurezza Informatica, Networking, Trattamento dati e GDPR, Data Center, Virtualizzazione, Penetration testing e molto altro.

MAGGIORI INFORMAZIONISviluppo

Sviluppo Applicativi ed APP, Siti WEB e Portali per aziende e Pubblica Amministrazione. Piattaforme client-server e stand-alone.

MAGGIORI INFORMAZIONI