Il corso CompTIA Pentest+ è stato sviluppato per consentire ai partecipanti di ottenere le competenze necessarie per identificare, sfruttare, segnalare e gestire le vulnerabilità su una rete. E’ rivolto ai professionisti della sicurezza informatica che si occupano di penetration test e gestione delle vulnerabilità.

Fornisce le competenze più aggiornate in materia di penetration testing e di valutazione e gestione delle vulnerabilità necessarie per determinare la resilienza della rete contro gli attacchi.

Due modalità di erogazione:

– corso LIVE

– autoformazione con materiali e labs UFFICIALI

Questo corso ufficiale prepara a sostenere l’esame CompTIA PenTest+ (incluso), ed ottenere le relative competenze per qualificarsi per i seguenti ruoli:

– Penetration Tester

– Vulnerability Tester

– Security Analyst (II)

– Vulnerability Assessment Analyst

– Network Security Operations

– Application Security Vulnerability

I nostri corsi vengono erogati da esperti del settore che si occupano di Cybersecurity da anni, non solo in ambito formativo, eseguendo penetration testing, assessment delle vulnerabilità, revisione di codice, audit di conformità e gestione della cyber security in ambito nazionale ed internazionale, anche per multinazionali.

Pianificazione e definizione del campo di applicazione

Pianificazione e definizione del campo di applicazione

Include tecniche aggiornate che enfatizzano i concetti di governance, rischio e conformità, lo scoping e i requisiti di organizzazione/cliente e la dimostrazione di una mentalità di hacking etico.

Raccolta di informazioni e scansione delle vulnerabilità

Include competenze aggiornate sull’esecuzione della scansione delle vulnerabilità e della ricognizione passiva/attiva, sulla gestione delle vulnerabilità e sull’analisi dei risultati dell’esercizio di ricognizione.

Attacchi ed exploit

Include approcci aggiornati all’ampliamento delle superfici di attacco, alla ricerca di tecniche di social engineering, all’esecuzione di attacchi di rete, attacchi wireless, attacchi basati su applicazioni e attacchi alle tecnologie cloud e all’esecuzione di tecniche di post-sfruttamento.

Reporting e comunicazione

Per concentrarsi sull’importanza del reporting e della comunicazione in un ambiente normativo sempre più ampio durante il processo di pen testing, analizzando i risultati e raccomandando le opportune misure correttive all’interno di un report.

Strumenti e analisi del codice

Include concetti aggiornati sull’identificazione degli script in varie implementazioni software, sull’analisi di uno script o di un campione di codice e sulla spiegazione dei casi d’uso dei vari strumenti utilizzati durante le fasi di un test di penetrazione. È importante notare che non sono richiesti script e codici.

I posti sono limitati. Le iscrizioni saranno chiuse al raggiungimento del numero massimo di partecipanti (garantiamo la partecipazione in base all’ordine di arrivo delle sottoscrizioni).

Vantiamo un’altissima percentuale di occupati nel breve periodo, ed accordi con aziende del settore per il placement al completamento del corso.

Chi ha frequentato il corso adesso lavora per le aziende più rinomate del settore, multinazionali, sostanzialmente senza necessità di ulteriore formazione.

Il corso è disponibile anche in autoformazione con materiali ufficiali, accedi al nostro shop

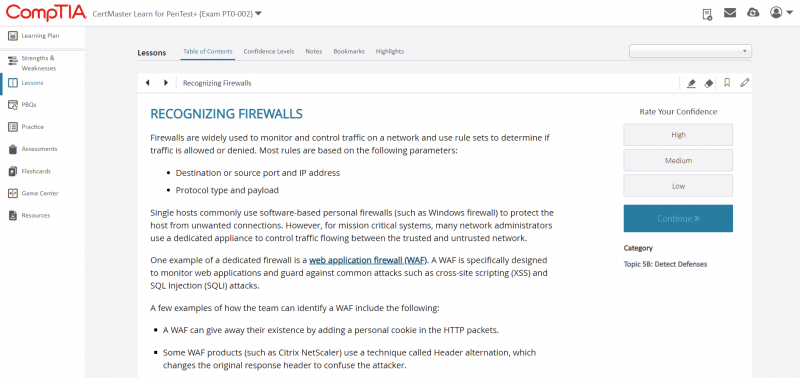

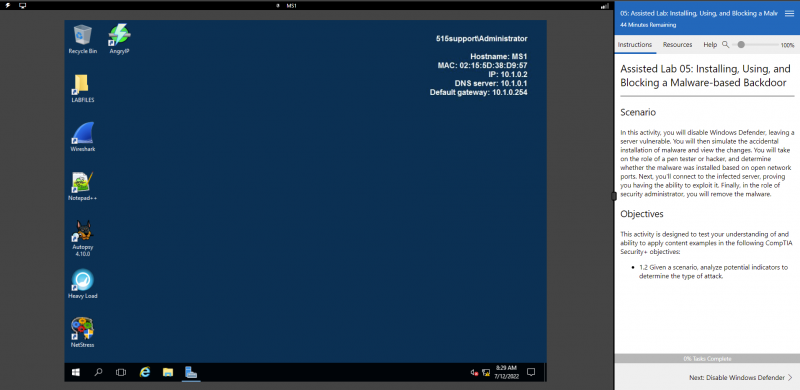

Accedi allo SHOPLo studente verrà iscritto nella piattaforma di formazione ufficiale Comptia e potrà accedere ai materiali di studio e ai laboratori.

CompTIA PenTest+ è conforme agli standard ISO 17024 e approvato dal Dipartimento della Difesa degli Stati Uniti per soddisfare i requisiti della direttiva 8140/8570.01-M. Le autorità di regolamentazione e governative si affidano all’accreditamento ANSI, in quanto fornisce fiducia e sicurezza nei risultati di un programma accreditato.

La certificazione CompTIA PenTest+ verificherà che i candidati idonei abbiano le conoscenze e le competenze necessarie per:

– Pianificare e definire l’ambito di un impegno di test di penetrazione

– Comprendere i requisiti legali e di conformità

– Eseguire scansioni delle vulnerabilità e test di penetrazione utilizzando strumenti appropriati e quindi analizzare i risultati

– Produrre una relazione scritta contenente le tecniche di riparazione proposte, in modo efficace

– Comunicare i risultati al team di gestione e fornire raccomandazioni pratiche

La richiesta di esperti di sicurezza informatica è cresciuta tre volte più velocemente di qualsiasi altro ruolo nel settore ICT.

La disponibilità sul mercato di figure preparate e specializzate è molto bassa.

Esperienza reale

Formazione dal vivo (in presenza o in videoconferenza) ed interattiva, con docenti a disposizione pronti a fornire supporto. Forniamo macchine virtuali per l’esecuzione dei laboratori.

CompTIA Authorized Partner

L’Authorized Partner Program di CompTIA per Academy offre un programma educativo robusto progettato per migliorare l’esperienza di apprendimento per gli studenti che si preparano ad affrontare una carriera IT.

Come Academy autorizzata siamo in grado di aiutare gli studenti ad acquisire le conoscenze necessarie, le competenze e le credenziali per un percorso di carriera IT di successo.

Il corso in numeri

ore di formazione

Obiettivi del corso

Planning and Scoping

Explain the importance of planning for an engagement

Understanding the target audience

Rules of engagement

Communication escalation path

Resources and requirements

Impact analysis and remediation timelines

Disclaimers

Technical constraints

Support resources

Explain key legal concepts

Contracts

Environmental differences

Written authorization

Explain the importance of scoping an engagement properly

Types of assessment

Special scoping considerations

Target selection

Strategy

Risk acceptance

Tolerance to impact

Scheduling

Scope creep

Threat actors

Explain the key aspects of compliance-based assessments

Information Gathering and Vulnerability Identification

Given a scenario, conduct information gathering using appropriate techniques

Scanning

Enumeration

Packet crafting

Packet inspection

Fingerprinting

Cryptography

Eavesdropping

Decompilation

Debugging

Open Source Intelligence Gathering

Given a scenario, perform a vulnerability scan

Credentialed vs. non-credentialed

Types of scans

Container security

Application scan

Considerations of vulnerability scanning

Given a scenario, analyze vulnerability scan results

Asset categorization

Adjudication

Prioritization of vulnerabilities

Common themes

Explain the process of leveraging information to prepare for exploitation

Map vulnerabilities to potential exploits

Prioritize activities in preparation for penetration test

Describe common techniques

Describe common techniques to complete attack

Explain weaknesses related to specialized systems

Attacks and Exploits

Compare and contrast social engineering attacks

Phishing

Elicitation

Interrogation

Impersonation

Shoulder surfing

USB key drop

Motivation techniques

Given a scenario, exploit network-based vulnerabilities

Name resolution exploits

SMB exploits

SNMP exploits

SMTP exploits

FTP exploits

DNS cache poisoning

Pass the hash

Man-in-the-middle

DoS/stress test

NAC bypass

VLAN hopping

Given a scenario, exploit wireless and RF-based vulnerabilities

Evil twin

Deauthentication attacks

Fragmentation attacks

WPS implementation weakness

Bluejacking

Bluesnarfing

RFID cloning

Jamming

Repeating

Given a scenario, exploit application-based vulnerabilities

Injections

Authentication

Authorization

Cross-site scripting (XSS)

Cross-site request forgery (CSRF/XSRF)

Clickjacking

Security misconfiguration

File inclusion

Unsecure code practices

Given a scenario, exploit local host vulnerabilities

OS vulnerabilities

Unsecure service and protocol configurations

Privilege escalation

Default account settings

Sandbox escape

Physical device security

Summarize physical security attacks related to facilities

Piggybacking/tailgating

Fence jumping

Dumpster diving

Lock picking

Lock bypass

Egress sensor

Badge cloning

Given a scenario, perform post-exploitation techniques

Lateral movement

Persistence

Covering your tracks

Penetration Testing Tools

Given a scenario, use Nmap to conduct information gathering exercises

SYN scan vs. full connect scan

Port selection

Service identification

OS fingerprinting

Disabling ping

Compare and contrast various use cases of tools

Use cases

Tools

Given a scenario, analyze tool output or data related to a penetration test

Password cracking

Pass the hash

Setting up a bind shell

Getting a reverse shell

Proxying a connection

Uploading a web shell

Injections

Given a scenario, analyze a basic script

Reporting and Communication

Given a scenario, use report writing and handling best practices

Normalization of data

Written report of findings and remediation

Risk appetite

Storage time for report

Secure handling and disposition of reports

Explain post-report delivery activities

Post-engagement cleanup

Client acceptance

Lessons learned

Follow-up actions/retest

Attestation of findings

Given a scenario, recommend mitigation strategies for discovered vulnerabilities

Solutions

Findings

Remediation

Explain the importance of communication during the penetration testing process

Communication path

Communication triggers

Reasons for communication

Goal reprioritization

Prerequisiti

Per poter fuire al meglio il corso, è importante essere in possesso di alcuni requisiti obbligatori:

– Buone conoscenze ed esperienza nelle configurazioni di rete (indirizzi, protocolli, ecc.)

– Conoscenze dei principali attacchi e vulnerabilità

per questo si consiglia vivamente l’aver frequentato i corsi Esperto in cybersecurity, Comptia Security+ o possedere conoscenze equivalenti.

Modalità di erogazione

Il corso ha una durata complessiva di circa 40h. Ogni modulo prevede delle sessioni di pratica, degli esami in itinere e un esame finale per il rilascio delle certificazioni.

Ad oggi è possibile frequentare il corso:

– Completamente in remoto tramite videoconferenza interattiva Live (audio-video bidirezionale), tutte le attività potranno svolgersi in video conferenza interattiva senza alcuna limitazione.

– in aula in presenza nelle nostre sedi.

– Parzialmente in remoto tramite videoconferenza interattiva Live (audio-video bidirezionale), limitando le sessioni in presenza alla pratica sui laboratori e agli esami.

–Presso la sede del Cliente.

Student

40h

Contattaci per maggiori informazioni

Altri corsi di cybersecurity

Disponibili su vari livelli, dall’introduzione a percorsi di specializzazione offensivi, difensivi e manageriali. Percorsi specifici per Avvocati, Sanità e Forze dell’ordine. Cisco, Cybersec4, CompTIA, Ec-council, ecc.

Contattaci

Per conoscere i dettagli, considerate le molteplici opzioni, e per le iscrizioni, contattaci all’email info@ictlearningsolutions.it o utilizza il form in basso.

Rispondiamo sempre a tutte le richieste di informazioni e per questo ti preghiamo di controllare la posta indesiderata/spam in quanto la risposta potrebbe essere erroneamente scartata dal server mail.

Forniamo consulenza ed assistenza per:

Colloqui di lavoro

Definizione piani di studio e pianificazione della carriera

Posizionamento su LinkedIn

Aggiornamento Curriculum Vitae

Chi siamo

La ICT Learning Solutions opera con successo in ambito ICT, nello specifico su Formazione, Sviluppo e Consulenza specialistica.

Maggiori informazioniConsulenza

Servizi di consulenza su Sicurezza Informatica, Networking, Trattamento dati e GDPR, Data Center, Virtualizzazione, Penetration testing e molto altro.

MAGGIORI INFORMAZIONISviluppo

Sviluppo Applicativi ed APP, Siti WEB e Portali per aziende e Pubblica Amministrazione. Piattaforme client-server e stand-alone.

MAGGIORI INFORMAZIONI